nmap命令实例分析

导读:本文共3294字符,通常情况下阅读需要11分钟。同时您也可以点击右侧朗读,来听本文内容。按键盘←(左) →(右) 方向键可以翻页。

摘要: Nmap是一款免费、开源的网络发现和侦察工具。Nmap可以扫描网络中的处于活动状态的主机、开放端口、操作系统版本和服务检测以及执行隐匿方式的信息扫描。在Ubuntu/Debian中安装:如何安装$sudoapt-yinstallnmap在Centos/RHEL中安装:#yum-yinstallnmap在ArchLinux中安装:#pacman-Snmap实例一,... ...

目录

(为您整理了一些要点),点击可以直达。Nmap是一款免费、开源的网络发现和侦察工具。Nmap可以扫描网络中的处于活动状态的主机、开放端口、操作系统版本和服务检测以及执行隐匿方式的信息扫描。

在Ubuntu/Debian中安装:

如何安装

$sudoapt-yinstallnmap

在Centos/RHEL中安装:

#yum-yinstallnmap

在ArchLinux中安装:

#pacman-Snmap

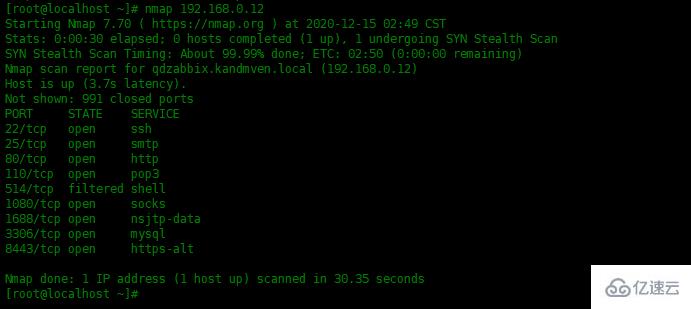

实例一,扫描单台主机

nmap命令加ip地址/域名,可用于扫描单个主机,而无需传递任何参数。语法如下所示:

[root@localhost~]#nmap192.168.0.12

下面是指定域名来扫描:

[root@localhost~]#nmapscanme.nmap.org

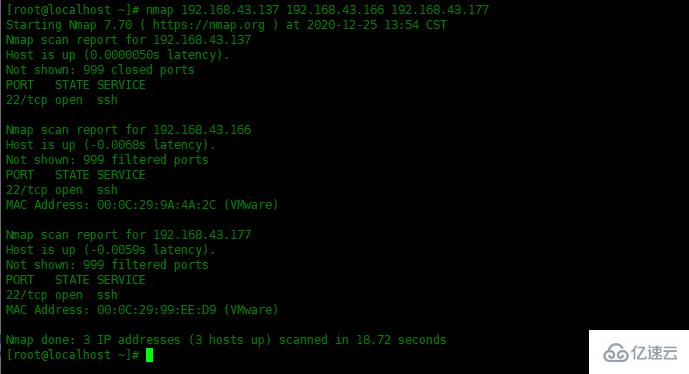

实例二,扫描多台主机

可以在一行中指定多个IP地址或域名,并用空格隔开:

[root@localhost~]#nmap192.168.43.137192.168.43.166192.168.43.177

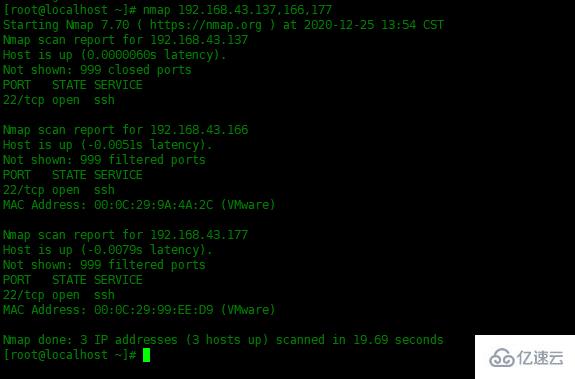

可以不输入完整的IP地址,可以使用逗号分隔结尾,如下所示:

[root@localhost~]#nmap192.168.43.137,166,177

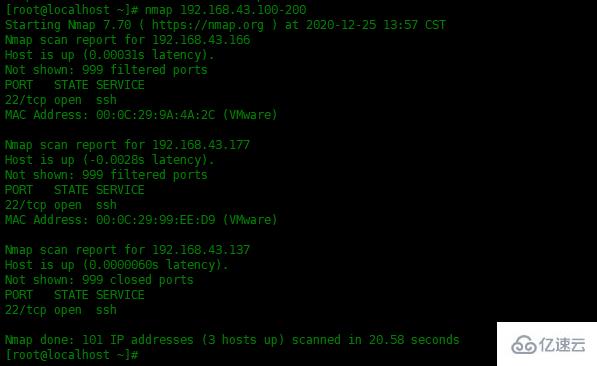

另外,可以扫描指定范围的ip地址。例如,下面的命令将主机从192.168.43.100到192.168.43.200:

[root@localhost~]#nmap192.168.43.100-200

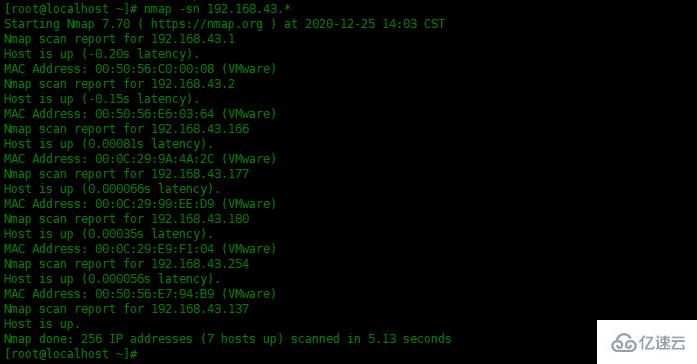

实例三,扫描一个子网

可以使用通配符来扫描整个子网,如下所示:

[root@localhost~]#nmap192.168.43.*或者[root@localhost~]#nmap192.168.43.0/24

如需要优化扫描速度,仅发现子网中的活动主机,不去扫描端口信息,请使用-sn选项,如下所示:

[root@localhost~]#nmap-sn192.168.43.*

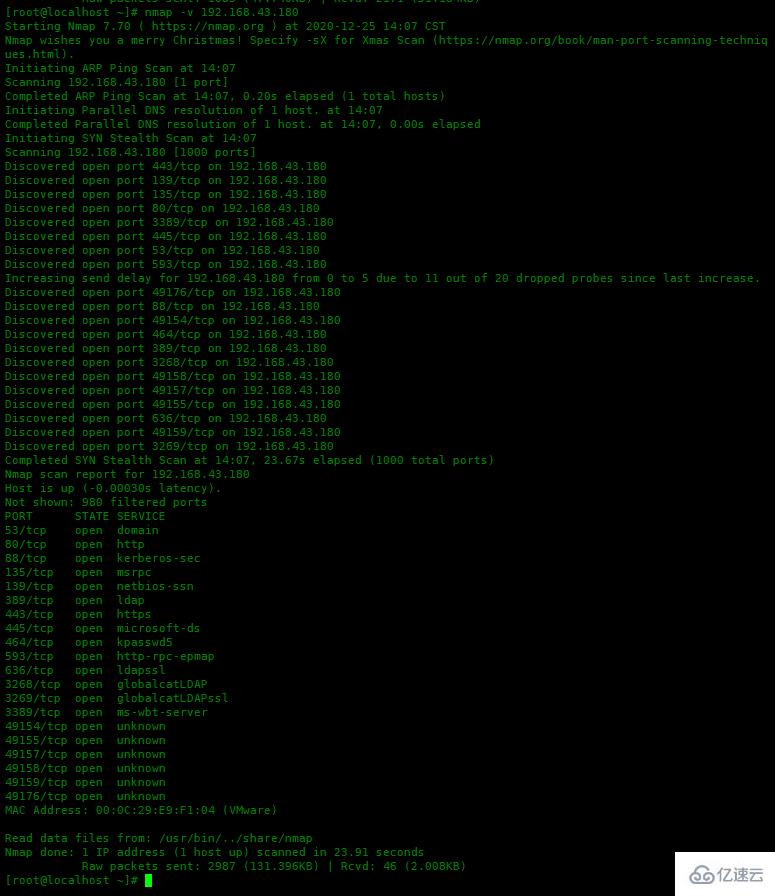

实例四,使用-v选项扫描详细信息

使用-v选项可打印出扫描的详细信息,例如扫描的性质和发现打开的端口。

[root@localhost~]#nmap-v192.168.43.180

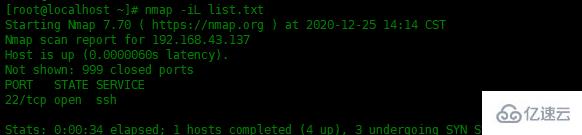

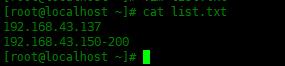

实例五,扫描文件中包含的主机

可以把ip地址或域名放在文本文件里面,然后使用-iL选项将该文件作为参数传递:

[root@localhost~]#nmap-iLlist.txt

下面是文件中的ip地址信息:

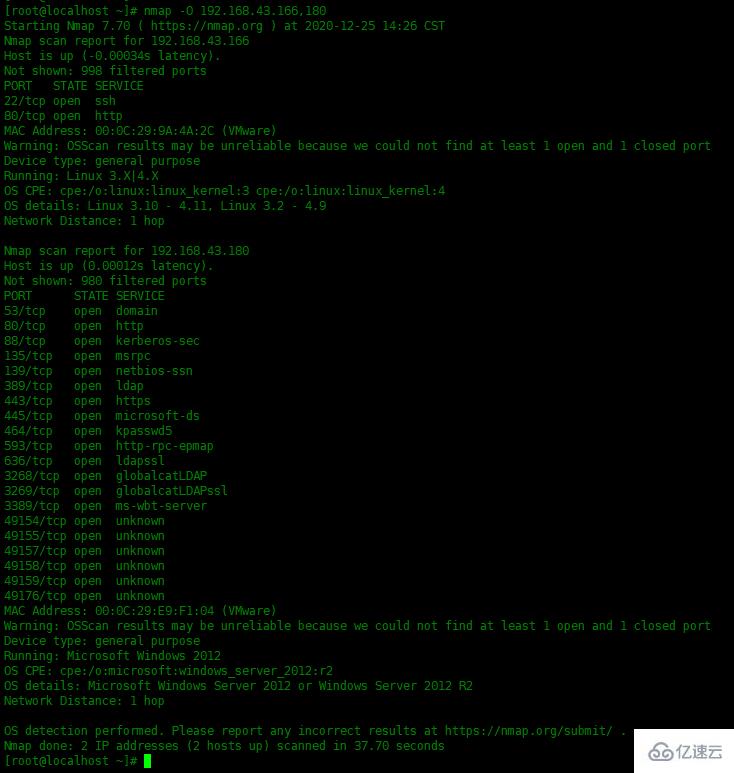

实例六,启用OS扫描

Nmap还可以扫描目标主机的操作系统版本。对于OS检测使用-O选项。下面操作,会扫描192.168.43.166和180两台主机是什么系统。

[root@localhost~]#nmap-O192.168.43.166,180

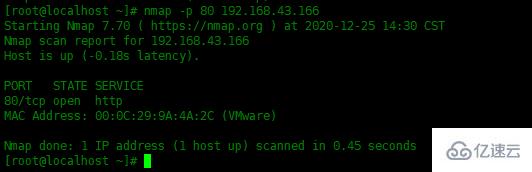

实例七,端口扫描

nmap工具基本任务之一是扫描主机上的端口。使用-p选项后跟端口号指定要扫描的端口,如下所示:

[root@localhost~]#nmap-p80192.168.43.166

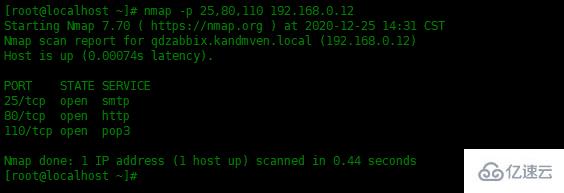

可以使用逗号分隔多个端口,以扫描多个端口,如下所示:

[root@localhost~]#nmap-p25,80,110192.168.0.12

也可以使用下面方式扫描指定范围的端口和指定范围的ip地址:

[root@localhost~]#nmap-p80-443192.168.43.*

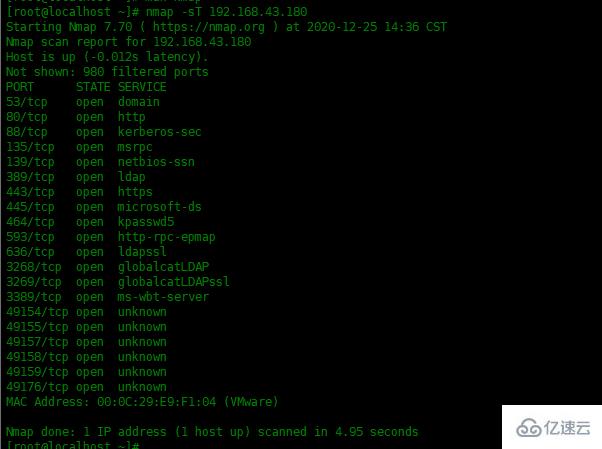

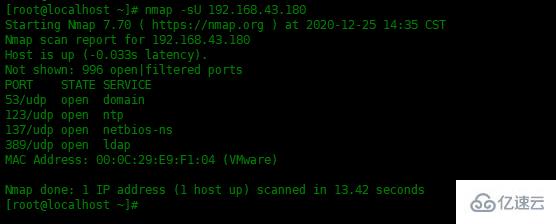

实例八,指定扫描TCP或者UDP端口

要扫描TCP端口,请使用-sT选项:

[root@localhost~]#nmap-sT192.168.43.180

要扫描DUP端口,请使用-sU选项:

[root@localhost~]#nmap-sU192.168.43.180

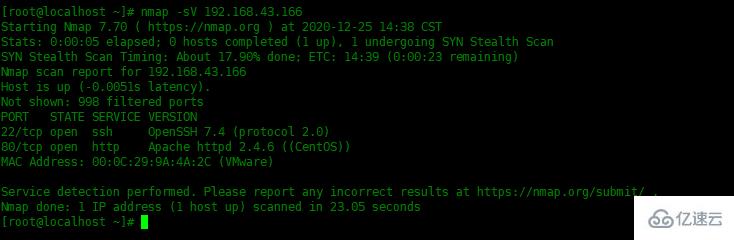

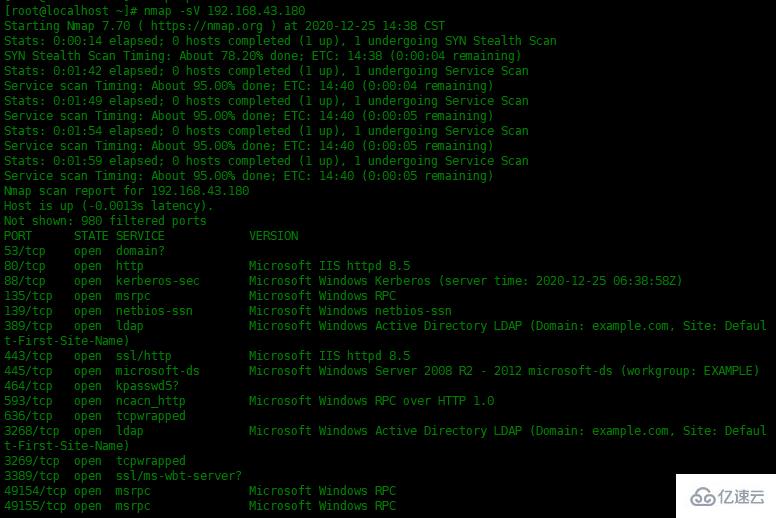

实例九,扫描开放端口的软件版本信息

[root@localhost~]#nmap-sV192.168.43.166

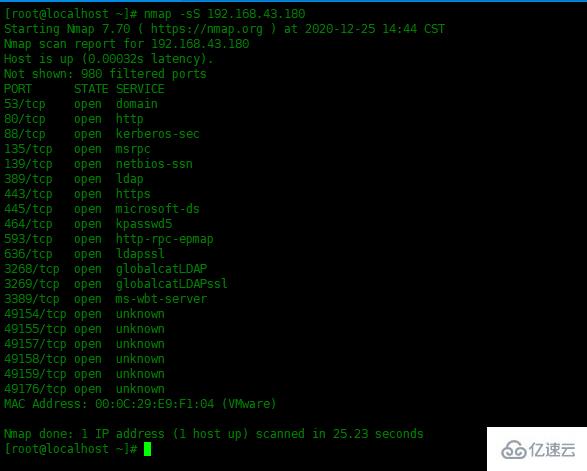

实例十,执行隐匿扫描

nmap扫描通常会留下足迹,而足迹可以被强大的入侵检测系统标记,最终可以追溯到你。要保持匿名,可以使用-sS选项执行隐匿扫描:

[root@localhost~]#nmap-sS192.168.43.180

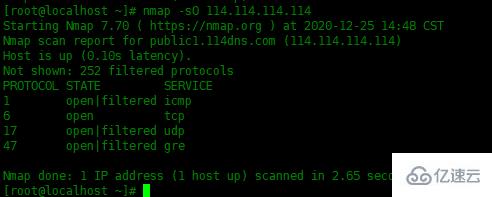

实例十一,扫描主机对外开放的协议

使用-sO选项来查看目标系统对外开放了什么协议。

[root@localhost~]#nmap-sO114.114.114.114

实例十二,执行主动扫描

使用-A选项时,nmap会给出非常详细的扫描结果,包括打开的端口和正在运行的服务的版本,检测操作系统,甚至执行目标主机的跟踪路由。

[root@localhost~]#nmap-A-T4192.168.43.180

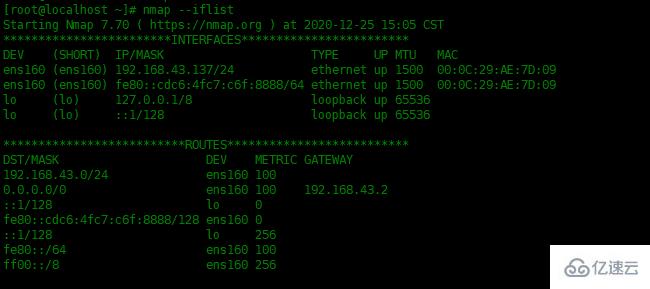

实例十三,使用nmap查看接口和路由信息

[root@localhost~]#nmap--iflist

</div> <div class="zixun-tj-product adv-bottom"></div> </div> </div> <div class="prve-next-news">nmap命令实例分析的详细内容,希望对您有所帮助,信息来源于网络。